В условиях растущей сложности киберугроз,Threat Hunting становится критически важным для обнаружения и нейтрализации атак, которые обходят традиционные системы безопасности. New-Scale Fusion предоставляет мощные инструменты для выявления аномалий, корреляции данных и автоматизации процессов охоты за угрозами, позволяя SOC-аналитикам эффективно противостоять современным киберугрозам.

Подготовка к Threat Hunting с New-Scale Fusion

ЭффективныйThreat Hunting невозможен без надлежащей подготовки. Этот этап включает сбор и интеграцию необходимых данных, конфигурацию платформы и определение приоритетов для охоты.

Необходимые данные и интеграции

Для успешногоThreat Hunting в New-Scale Fusion необходимо обеспечить поступление следующих типов данных:

- Логи: Системные, приложения, логи безопасности (брандмауэры, IDS/IPS, антивирусы и т.д.).

- Сетевой трафик: Данные о сетевых соединениях, протоколах, объемах трафика между системами.Анализ сетевого трафика позволяет выявлять подозрительные коммуникации и аномальную активность.

- Конечные точки: Информация о процессах, запущенных на конечных точках, установленном программном обеспечении, изменениях в файловой системе и реестре.

- Киберразведка (Threat Intelligence): Данные об известных угрозах, индикаторах компрометации (IOC), вредоносных IP-адресах и доменах.

Интеграция с различными источниками данных является ключевым аспектом. New-Scale Fusion поддерживает интеграцию с широким спектром решений безопасности и IT-инфраструктуры. Обеспечьте правильную настройку интеграций и проверьте корректность поступающих данных.

Конфигурация платформы для Threat Hunting

Для оптимальной работы с даннымиThreat Hunting в New-Scale Fusion необходимо выполнить следующие шаги:

- Правила корреляции: Настройте правила корреляции для выявления взаимосвязей между событиями из различных источников данных. Это позволяет выявлять сложные атаки, состоящие из нескольких этапов.

- Нормализация данных: Обеспечьте нормализацию данных для упрощения анализа и поиска. Нормализация приводит данные из различных источников к единому формату, что облегчает создание запросов и правил корреляции.

- Настройка оповещений: Создайте оповещения для автоматического уведомления о подозрительной активности. Оповещения должны быть достаточно точными, чтобы избежать ложных срабатываний.

Важно регулярно пересматривать и обновлять конфигурацию платформы, чтобы адаптироваться к меняющимся угрозам и новым источникам данных.

Определение приоритетов для Threat Hunting

Определите, какие активы и сценарии атак наиболее важны для вашей организации. Учитывайте следующие факторы:

- Критические активы: Определите системы и данные, которые наиболее важны для бизнеса.

- Наиболее вероятные угрозы: Оцените риски, связанные с различными типами атак, и определите наиболее вероятные сценарии.

- Регуляторные требования: Учитывайте требования регуляторов и стандартов безопасности.

Определение приоритетов позволит вам сосредоточиться на наиболее важных областях и эффективно использовать ресурсыThreat Hunting.

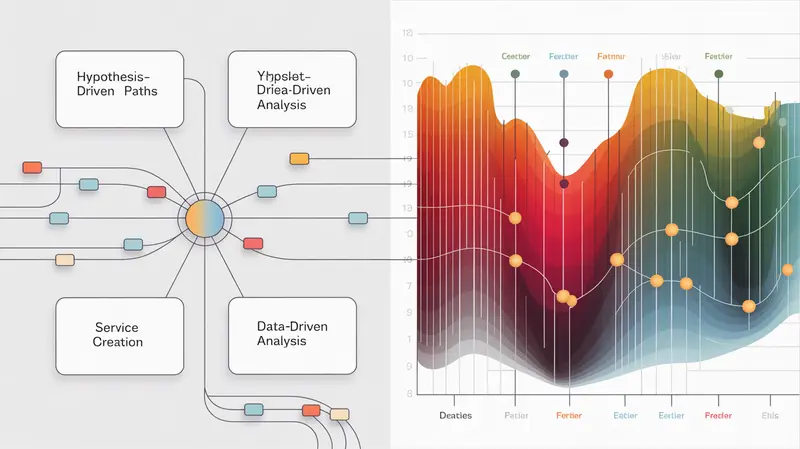

Методологии Threat Hunting с New-Scale Fusion

Существуют различные методологииThreat Hunting. New-Scale Fusion предоставляет инструменты и возможности для поддержки любого из них, но наиболее распространенными являются Hypothesis-Driven Hunting, Data-Driven Hunting и Intelligence-Driven Hunting.

Hypothesis-Driven Hunting

Hypothesis-Driven Hunting – это метод, основанный на формулировании гипотез об возможных атаках и последующей проверке этих гипотез путем анализа данных.Проактивный поиск угроз начинается с предположения о том, как злоумышленник может действовать в вашей сети.

Примеры гипотез:

- “Предположим, что злоумышленник пытается установить постоянство в системе через добавление служб Windows.”

- “Предположим, что злоумышленник использует PowerShell для загрузки и выполнения вредоносного кода.”

- “Предположим, что злоумышленник осуществляет латеральное перемещение, используя скомпрометированные учетные данные.”

Эти гипотезы часто связаны с Tactics, Techniques, and Procedures (TTP) из фреймворка MITRE ATT&CK.

Пример проверки гипотезы

Рассмотрим гипотезу: “Предположим, что злоумышленник пытается установить постоянство в системе через добавление служб Windows.”

Для проверки этой гипотезы в New-Scale Fusion можно использовать следующий запрос (пример синтаксиса может отличаться в зависимости от используемых источников данных и конфигурации платформы):

event_type=windows_event AND event_id=4697 AND process_name!=”services.exe”

| table timestamp, user, host, service_name, process_name, image_path

Этот запрос ищет события создания служб Windows (event_id=4697), где процесс-родитель не является “services.exe” (обычный процесс для создания служб). Необычный процесс-родитель может указывать на попытку злоумышленника установить постоянство в системе.

Результаты запроса необходимо проанализировать, чтобы определить, какие сервисы были созданы, каким пользователем и с какого хоста. Следует обратить особое внимание на сервисы с необычными именами или путями к исполняемым файлам. Также полезно сопоставить эти события с другими данными, такими как сетевой трафик и логи аутентификации, чтобы получить более полную картину.

Data-Driven Hunting

Data-Driven Hunting основывается на анализе данных для выявления аномалий и отклонений от нормального поведения.Обнаружение скрытых атак требует глубокого понимания нормальной активности в вашей сети.

New-Scale Fusion предоставляет возможности поведенческого анализа для выявления аномалий. Платформа автоматически изучает поведение пользователей, систем и сетевых устройств, создавая базовые профили нормальной активности.

Пример выявления аномалий

Рассмотрим пример: Обнаружение необычно большого количества неудачных попыток входа в систему для конкретной учетной записи или IP-адреса. Это может свидетельствовать о попытке подбора пароля (brute-force attack).

Для поиска таких событий в New-Scale Fusion можно использовать следующий запрос:

event_type=authentication AND status=failure

| stats count by user, src_ip

| where count > 100

| table user, src_ip, count

Этот запрос ищет события аутентификации с неудачным статусом. Затем он группирует события по пользователю и IP-адресу и подсчитывает количество неудачных попыток. Если количество неудачных попыток превышает заданное значение (в данном случае 100), результаты отображаются в таблице.

Важно понимать, что не все аномалии являются злонамеренными. Необходимо тщательно расследовать каждую аномалию, чтобы определить ее причину и потенциальную угрозу.

Intelligence-Driven Hunting

Intelligence-Driven Hunting использует данныекиберразведки (Threat Intelligence) для поиска известных угроз в вашей сети. Эти данные могут включать индикаторы компрометации (IOC), информацию о вредоносных кампаниях и TTP.

New-Scale Fusion позволяет интегрировать данныекиберразведки из различных источников, таких как:

- Коммерческие фиды Threat Intelligence

- Открытые источники Threat Intelligence (например, VirusTotal, AlienVault OTX)

- Внутренние данные об инцидентах безопасности

Пример использования данных киберразведки

Рассмотрим пример: Поиск индикаторов компрометации (IOC) из полученных фидовкиберразведки в данных New-Scale Fusion.

Предположим, что вы получили фидкиберразведки, содержащий список вредоносных IP-адресов. Вы можете создать правило в New-Scale Fusion, которое будет оповещать о любых попытках подключения к этим IP-адресам.

Пример правила:

event_type=network_traffic AND dest_ip IN ( “1.2.3.4”, “5.6.7.8”, “9.10.11.12” )

| alert “Обнаружено подключение к известному вредоносному IP-адресу”

Это правило ищет события сетевого трафика, где IP-адрес назначения совпадает с одним из IP-адресов, указанных в фидекиберразведки. Если такое событие обнаружено, генерируется оповещение.

Важно регулярно обновлять данныекиберразведки, чтобы обеспечить актуальность правил и оповещений. Также полезно сопоставлять данныекиберразведки с другими данными, такими как логи аутентификации и журналы конечных точек, чтобы получить более полную картину.

Примеры сценариев Threat Hunting с New-Scale Fusion

Рассмотрим несколько конкретных сценариевThreat Hunting, которые можно реализовать с помощью New-Scale Fusion.

Сценарий 1: Поиск латерального перемещения (Lateral Movement)

Латеральное перемещение – это техника, используемая злоумышленниками для перемещения между системами внутри сети после первоначального компрометации. Цель латерального перемещения – получить доступ к критическим активам и данным.

Признаки латерального перемещения:

- Аномалии аутентификации: Необычные учетные записи, используемые для входа в систему, вход в систему с необычных IP-адресов или в необычное время.

- Подозрительный сетевой трафик: Необычные сетевые соединения между системами, использование протоколов, которые обычно не используются для межсистемной коммуникации.

- Запуск необычных процессов: Запуск процессов на хостах, где эти процессы обычно не запускаются, или запуск процессов с необычными параметрами командной строки.

Шаги по поиску латерального перемещения с использованием New-Scale Fusion:

- Анализ аутентификации: Ищите аномалии в логах аутентификации. Например, можно использовать следующий запрос: event_type=authentication AND ( user!=”domain\administrator” AND user!=”SYSTEM” )

| stats count by user, dest_host

| where count > 5

| table user, dest_host, count Этот запрос ищет пользователей, которые вошли в систему на нескольких разных хостах. - Анализ сетевого трафика: Ищите необычные сетевые соединения между системами. Например, можно использовать следующий запрос: event_type=network_traffic AND bytes > 1000000 AND dest_port IN (135, 445)

| stats sum(bytes) by src_host, dest_host, dest_port

| table src_host, dest_host, dest_port, sum Этот запрос ищет сетевой трафик с большим объемом данных, передаваемых на порты, часто используемые для латерального перемещения (135 и 445). - Поиск необычных процессов: Ищите процессы, запущенные на разных системах. Например, можно использовать следующий запрос: event_type=process_creation AND ( process_name=”psexec.exe” OR process_name=”wmiprvse.exe” )

| table timestamp, user, host, process_name, command_line Этот запрос ищет запуск процессов, часто используемых для латерального перемещения (psexec.exe и wmiprvse.exe).

Сценарий 2: Обнаружение атак на цепочку поставок (Supply Chain Attacks)

Атаки на цепочку поставок – это атаки, нацеленные на компрометацию программного обеспечения или оборудования, используемого вашей организацией. Злоумышленники могут встроить вредоносный код в легитимное программное обеспечение или оборудование, которое затем распространяется среди пользователей.

Признаки атаки на цепочку поставок:

- Запуск новых процессов: После установки обновления программного обеспечения запускаются новые, неожидаемые процессы.

- Сетевые подключения к необычным доменам: Программное обеспечение устанавливает сетевые соединения с доменами, которые ранее не использовались.

- Изменения в конфигурации системы: Обновление программного обеспечения изменяет конфигурацию системы, добавляя новые службы или изменяя существующие настройки.

Шаги по поиску признаков атаки на цепочку поставок с использованием New-Scale Fusion:

- Мониторинг новых процессов: Ищите новые процессы, запущенные после установки обновления программного обеспечения. Например, можно использовать следующий запрос: event_type=process_creation AND timestamp > last_software_update_time

| table timestamp, user, host, process_name, command_line Этот запрос ищет все процессы, запущенные после последнего обновления программного обеспечения. - Анализ сетевых подключений: Ищите сетевые подключения к необычным доменам. Например, можно использовать следующий запрос: event_type=network_traffic AND dest_domain NOT IN (known_domains)

| table timestamp, src_host, dest_domain, dest_port Этот запрос ищет сетевые подключения к доменам, которые не входят в список известных и доверенных доменов. - Анализ изменений в конфигурации системы: Ищите изменения в конфигурации системы, такие как добавление новых служб или изменение существующих настроек. Например, для Windows можно искать события с event_id = 4702 (A scheduled task was updated).

Сценарий 3: Выявление компрометации учетных записей (Account Compromise)

Компрометация учетных записей – это использование скомпрометированных учетных данных для несанкционированного доступа к системам и данным. Злоумышленники могут получить доступ к учетным данным путем фишинга, подбора пароля или использования уязвимостей в программном обеспечении.

Признаки компрометации учетной записи:

- Необычное время входа: Учетная запись используется для входа в систему в необычное время, например, ночью или в выходные дни.

- Необычная география входа: Учетная запись используется для входа в систему с необычного географического местоположения.

- Использование необычных устройств или приложений: Учетная запись используется для входа в систему с устройств или приложений, которые обычно не используются.

Шаги по поиску признаков компрометации учетных записей с использованием New-Scale Fusion:

- Анализ времени входа: Ищите unusual время входа в систему. Например, можно использовать следующий запрос: event_type=authentication AND ( hour < 8 OR hour > 18 ) AND weekday IN (“Saturday”, “Sunday”)

| table timestamp, user, host, src_ip Этот запрос ищет входы в систему в нерабочее время (до 8 утра и после 6 вечера) и в выходные дни. - Анализ географии входа: Ищите входы в систему с unusual географического местоположения. Для этого необходимо подключить enrichment с гео-данными. Например: event_type=authentication | geoip src_ip | where country != user_home_country

| table timestamp, user, host, src_ip, country Этот запрос требует наличия данных о домашней стране пользователя. - Анализ используемых устройств и приложений: Ищите использование unusual устройств и приложений. Для этого необходимо собирать информацию об user agent. event_type=authentication | stats count by user, user_agent | where count < 2

| table timestamp, user, host, src_ip, user_agent Этот запрос покажет учетные записи, использующие редкие user agent’ы.

Инструменты и запросы для Threat Hunting в New-Scale Fusion

New-Scale Fusion предоставляет широкий спектр инструментов и возможностей дляThreat Hunting, включая поиск, фильтрацию, корреляцию и визуализацию данных.

Примеры часто используемых запросов:

- Поиск событий по ключевому слову: event_type=* AND keyword=”malware”

| table timestamp, event_type, host, message - Фильтрация событий по типу и источнику: event_type=windows_event AND source=”Security”

| table timestamp, event_id, user, host, message - Корреляция событий из разных источников: event_type=authentication AND status=failure | correlate event_type=firewall AND action=deny ip=src_ip

| table timestamp, user, src_ip, dest_ip, dest_port

Рекомендации по оптимизации запросов:

- Используйте конкретные фильтры: Чем более конкретный запрос, тем быстрее он будет выполняться и тем меньше будет ложных срабатываний.

- Используйте индексированные поля: Запросы, использующие индексированные поля, выполняются быстрее.

- Ограничивайте временной интервал: Ограничьте временной интервал запроса до необходимого минимума.

Документирование и реагирование на результаты Threat Hunting

Важно документировать процессThreat Hunting и полученные результаты. Это позволяет отслеживать прогресс, обмениваться знаниями и улучшать методикиThreat Hunting.

Рекомендации по документированию:

- Описывайте цельThreat Hunting и гипотезы.

- Перечисляйте используемые источники данных и запросы.

- Описывайте результаты анализа и выводы.

- Указывайте предпринятые действия и рекомендации.

ИнтегрируйтеThreat Hunting с процессами реагирования на инциденты (Incident Response). Если в результатеThreat Hunting обнаружена угроза, необходимо предпринять действия по ее нейтрализации и предотвращению повторных атак.

Создайте playbook’и для автоматизации реагирования на выявленные угрозы. Playbook’и описывают шаги, которые необходимо выполнить для нейтрализации угрозы, и могут быть автоматизированы с помощью New-Scale Fusion.

Заключение

Threat Hunting – это важная составляющая современной стратегии кибербезопасности. New-Scale Fusion предоставляет мощные инструменты и возможности для проактивного поиска угроз, выявления аномалий и реагирования на инциденты. Регулярно совершенствуйте свои навыкиThreat Hunting и адаптируйте методики к меняющимся угрозам.

Часто задаваемые вопросы на тему Threat Hunting с New-Scale Fusion

Что такое Threat Hunting и почему это важно?

Threat Hunting - это проактивный поиск угроз в сети организации, которые могли обойти традиционные системы безопасности. Это важно, поскольку позволяет обнаружить и нейтрализовать скрытые атаки до того, как они нанесут значительный ущерб.

Какие типы данных необходимы для эффективного Threat Hunting в New-Scale Fusion?

Для эффективного Threat Hunting необходимы логи систем и приложений, данные о сетевом трафике, информация о процессах, запущенных на конечных точках, и данные киберразведки (Threat Intelligence).

Какие три основные методологии Threat Hunting можно использовать с New-Scale Fusion?

С New-Scale Fusion можно использовать Hypothesis-Driven Hunting (основанный на гипотезах), Data-Driven Hunting (основанный на анализе данных) и Intelligence-Driven Hunting (основанный на данных киберразведки).

Как Hypothesis-Driven Hunting помогает в поиске угроз?

Hypothesis-Driven Hunting позволяет аналитикам формулировать гипотезы о возможных атаках и проверять их, анализируя данные в New-Scale Fusion. Это помогает сосредоточиться на конкретных сценариях угроз и выявлять подозрительную активность.

Что такое Data-Driven Hunting и как New-Scale Fusion помогает в его реализации?

Data-Driven Hunting - это анализ данных для выявления аномалий и отклонений от нормального поведения. New-Scale Fusion предоставляет возможности поведенческого анализа и позволяет выявлять аномалии, автоматически изучая поведение пользователей, систем и сетевых устройств.

Как можно использовать данные киберразведки (Threat Intelligence) в New-Scale Fusion для Threat Hunting?

New-Scale Fusion позволяет интегрировать данные киберразведки из различных источников и использовать их для поиска известных угроз в сети. Например, можно создать правила, которые будут оповещать о попытках подключения к вредоносным IP-адресам, указанным в фидах киберразведки.

Какие признаки латерального перемещения можно искать с помощью New-Scale Fusion?

С помощью New-Scale Fusion можно искать аномалии аутентификации, подозрительный сетевой трафик и запуск необычных процессов, которые могут указывать на латеральное перемещение злоумышленников в сети.

Почему важно документировать процесс Threat Hunting и реагировать на его результаты?

Документирование Threat Hunting позволяет отслеживать прогресс, обмениваться знаниями и улучшать методики. Реагирование на результаты необходимо для нейтрализации обнаруженных угроз и предотвращения повторных атак. Важно интегрировать Threat Hunting с процессами реагирования на инциденты.